Information

iPhoneでのカレンダー表示について

カレンダーの表示において、PCモニターとは異なるiPhoneなどのデバイスでサイトを表示した時、カレンダーの右側が切れて表示される現象があります。

本システムのCSS設定は、サイズや色彩などのデザインはそれぞれで合わせていただくことにしております。そのためPCで利用したとき動作確認ができる程度の設定しかしておりませんので、前述の不具合が発生します。

この件につきまして以前より利用者様から情報をいただいておりますが、現在のところ修正する予定をしておりません。

なお、情報の共有として調整例をいただきましたので、以下に掲載させていただきます。

内容は原文のままです。こちらで動作確認はしておりませんが、皆様の参考としてご確認いただければ幸いです。

複合予約カレンダーの表示対策

こちら私のワードプレス環境だけかもしれまんが念の為に記載をさせて頂きます。

以前、.monthly-calendar のほうでも IPHONE5でカレンダーの日曜日列が見切れる問題がありcss調整したのですが、multiple-calendarでも同様にIPHONE5で見切れてしまった為、以下の記述をcssにすることで解決できました。

/* IPHONE5でカレンダーの日曜日列が見切れる問題解決用追記*/

.multiple-calendar table {

width:100%;

table-layout:fixed;

}

.multiple-calendar th,.multiple-calendar td {

font-size:1em;

}

もしもお客様でお困りの方がいらっしゃった場合には方法を共有頂ければと思います。

よろしくお願い致します。

—————————

複合カレンダーでは予約品目の名称文字数によってはスマートフォンの画面表示が崩れて見えてしまいますので、以下のcss記述で調整ができる記述例として共有して頂ければと思います。

よろしくお願い致します。

/*スマートフォン対策*/

@media (max-width: 768px) {

.calendar-mark .calendar-marking {

font-size: xx-large;

}

}

/*PC対策*/

@media (min-width: 768px) {

.calendar-mark .calendar-marking {

vertical-align: middle;

padding-left: 4px;

}

}

—————————

追補) 閉じタグ「</tr>」の出力不具合

カレンダー表示はtableタグを利用しておりますが、プログラムの不具合によって最終行の閉じタグ「</tr>」が未出力になっております(Ver.1.4.1を含みます)。

ブラウザーにより未出力のタグを補完して解釈、正常に動作することが多いですが、iPhoneにおいてはこの未出力タグの影響で、テーブル表示右側が画面外になっているようです。

Ver.1.4.1では対応しておりませんので、プログラム修正して操作をお試しください。修正箇所は次の通りです。なおPHPプログラムを編集するため、エラーがあると画面が白く表示されたり、エラーメッセージが表示される事があります。

作業はバックアップを用意して進めてくださるようお願いします。

修正ファイル:mtssb-front.php

修正箇所:182行「?>」と183行「</table>」の間に「</tr>」行を挿入

(2019-12-24)

WordPressでxmlrpcを使ったブルートフォースアタックについて

ブルートフォースアタックはパスワード辞書を使った総当たり攻撃で、辞書と同じパスワードがヒットすれば、不正ログインを許してしまう原始的ではありますが結構怖い攻撃です。

当方のサイトへの最近の攻撃では、1万を越える異なるパスワードでログインが試みられています。

人がログイン画面からログインを試す場合、10回も繰り返せば嫌になります。が、しかしプログラムを利用すれば、お茶を飲んでる間にログインチェックが可能となります。クラッカーの皆さんは、さほど苦労せず脆弱なサーバーやサイトを日々探索しているのです。

さて最近ですが、WordPressのxmlrpc.phpを悪用してDDoS攻撃が仕掛けられたことから、悪用されたWordPressサイトの一覧が公開されました。日本の結構名のある会社のサイトも上がっていて、不名誉なレッテルを貼られてしまいました。

そんなレッテルは貼られたくないので、早速ping機能を無効にしました。

xmlrpcそのものはブログに取って大切な機能であるため、そのものを無効とするわけにはいきません。

が、何と、そこに付け込んだ新たなブルートフォースアタックが発生しました。

そのアタック方法は?

話には聞いてはいたのですが、実際どのように実行されているかは調べていませんでした。ですが、当方のサイトが標的にされたので早速確認してみました。

方法は至って簡単です。ログイン名とパスワードをWordPressのxmlrpc.phpに投げることで、戻されたその結果によりログイン名とパスワードが正しいかどうか分かるわけです。

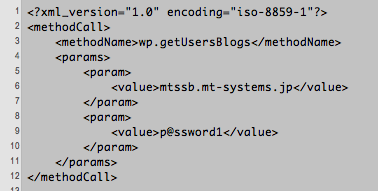

以下は実際に投げ込まれたXML文です(見易いように編集してあります)。

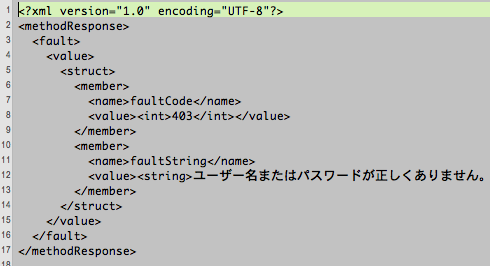

するとWordPressからは次のような結果が送信されます。

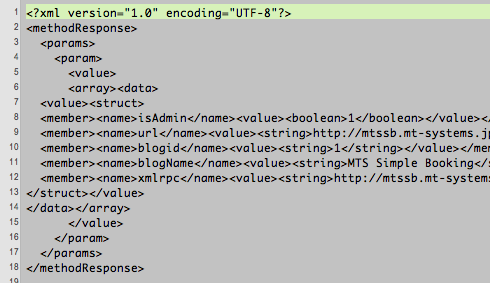

上記のログイン名、パスワードは誤りですのでこのようなデータが送り返されたわけですが、もし正しい場合はどんなXMLが送り返されるかを見てみました。

これではログイン画面を隠したところで裏口の場所が分かっているので、攻撃を避けるのは容易ではありません。

なお、WordPressにおける「XML-RPC」のAPIは、「XML-RPC wp」に一覧があります。

(140807)

「/?author=xx」でユーザー名が分かる?穴を塞ぐには

WordPressは記事の作成者で検索できるので、「author.php」テンプレートを利用して作成者別の一覧ページが作成できます。これは便利な反面、作成者のIDがあらわになるため、WordPressのログイン名が公開されている状態となります。

これを避けるため「ユーザー名が「/?author=xx」で知られるのを防ぐには」で、author.phpを表示しない方法について掲載しました。

これで安心していたのですが、ある日隠したはずのログイン名を利用したブルートフォースアタックがログインログに登録されていました。

サイト上でログイン名が表示されないように、テンプレートをチェックしたにも関わらず情報が漏れているのです。そこで調べたところ、穴が判明しました。それは「HTTPプロトコル」の通信データにあったのです。

HTTPプロトコルを簡単に説明すると、ブラウザとWebサーバー間でデータ通信するためのデータ伝送手順です。転送データにはブラウザに表示するHTMLデータ以外に、アクセスした結果のステータスコードや日時データが、目に触れない状態でやり取りされています。

この通信データの中に、何とユーザー名が含まれていたのです。

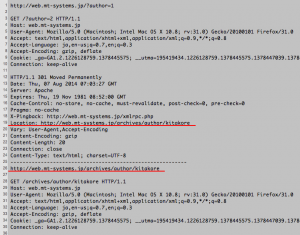

以下の通信データは、「http://web.mt-systems.jp/?author=1」とURLを入力したときの通信データの一部です。

author.phpでリダイレクトして表示しないようにしても、こんなところでユーザー名が分かってしまう「穴 ●」があったのです。

対処方法

WordPressはユーザー名に関して3つのデータ項目があります。

- user_login

ログイン名 - user_nicename

ユーザー名 - display_name

表示名

通常ログイン名でユーザー登録するとユーザー名には、自動でログイン名が設定されます。そしてプロフィール編集で表示名は編集できますが、ログイン名とユーザー名は編集できません。

通信データで「author」名に利用されるデータは、この「user_nicename」が利用されています。ですので「user_nicename」を書き換えれば良いのです。

書き換え方法

通常の管理画面からは編集できませんが、弊社のプラグイン「MTS Login Logger」を利用すればプロフィール画面から編集することができるようになります。

その他、サーバーにあるデータベースの管理画面からデータを直接編集しても良いでしょう。

(140807)

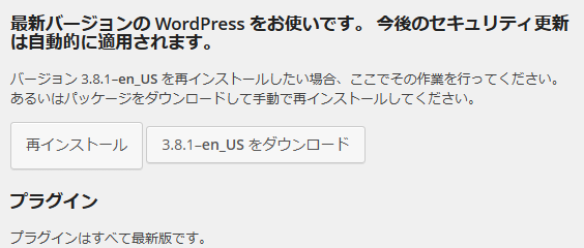

WordPress 3.8.1の自動更新ー止めるには

3.7で機能追加された自動更新機能ですが、日本語版ではこの3.8から機能が有効になったようで、作業用WordPressサイトから「自動更新完了」のメールが届き3.8.1に自動アップデートされていました。 More →

MTS Simple Bookingビジネス版 Ver.1.12 リリース

お待たせいたしました。大きく機能追加された新しい「MTS Simple Bookingビジネス版」のリリースを開始しました。

More →

WordPressとHTTPS通信 予約入力フォームでSSLを利用するには

予約入力フォームには個人情報が入力されるため、SSL通信を実装したいと考える人は多いと思います。が、WordPressサイトでhttps://~アクセスしても画像のような表示になり、諦めていませんか?

ビジネス版 1.8 管理画面で連続予約の編集保存の不具合

連続予約機能を利用して保存された予約データで、管理画面から当該予約データの編集後に保存を実行すると、連続予約データが消えてしまう不具合が発見されました。

修正プログラムをダウンロードページに用意しましたので、ダウンロード・解凍後、プラグインディレクトリへ上書き保存してご利用下さい。

お手数をお掛けし恐縮ですがよろしくお願いします。

Ver.1.4.5をご利用の場合はVer.1.8へバージョンアップしていただくことが望ましいですが、そのままご利用いただけるように修正版をダウンロードページに用意いたしました。

修正プログラムのダウンロードファイルはそれぞれ以下の通りです。

- mtssb-booking-1.8.1.zip

- mtssb-booking-1.4.6.zip